Menu

So funktioniert unser Cloud-E-Mail-Sicherheitsdienst

Stabile und intelligente mehrschichtige E-Mail-Sicherheit

Cyberangriffe werden immer raffinierter. Um E-Mail-Ökosysteme heutzutage besser zu schützen, sind mehrere Quellen zum Schutz vor E-Mailbedrohungen notwendig.

Unsere globale Infrastruktur mit Echtzeit-Erkennung und Prävention, die wir von und zu unseren Systemen weltweit korrelieren, stellen sicher, dass unsere Filterleistung sehr effektiv und vor allem effizient ist, um Bedrohungen sofort zu erkennen.

- Tiefgehende Inhaltsprüfungen für vollwertige Filterung von Inhalten

- Verwendung von 3 bekannten Antiviren-Engines: Sophos, Bitdefender und ClamAV

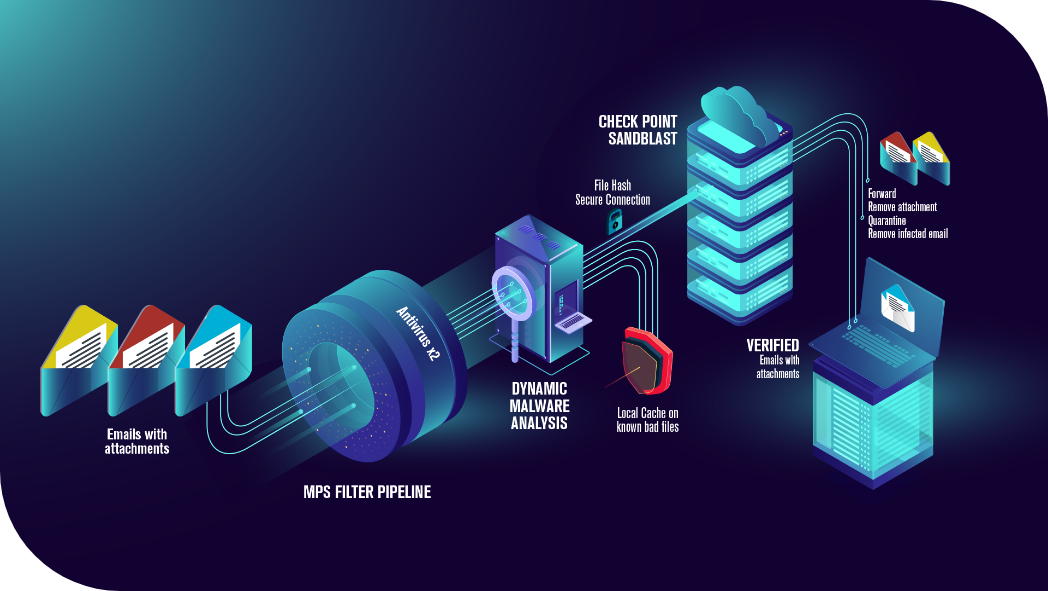

- Integration mit anderen Antiviren Lösungen zur Erkennung von Zero-Hour Lücken

- Eigene heuristische Analyse mit maschinellem Lernen

- Suche und Blockierung von Anhängen nach Dateityp

- Propagierte Blacklists und Whitelists

- Reputationsanalyse in Echtzeit

- Anti-Fraud Engine (für Phishing und Spoofing)

- Schutz vor Datenlecks

- Schutz vor Spam-Wellen

- TLS und DKIM Verschlüsselung

- Authentifizierungsüberprüfung (SASL, DMARC, ...)

- Schutz vor Identitätsdiebstahl

- Optional: Malware-Sandbox mit Prüfpunkt

Bitsight’s data sharing

200 verschiedene Malware-Familien permanent verfolgt, von denen einige potenziell in Spambot-Kampagnen involviert sind.

10 Millionen verarbeitete Spams pro Tag auf unseren sogenannten Honeypots und eine entsprechende Anzahl in unseren Live-Systemen.

Ständig aktualisierte Reputation auf 30 Millionen aktiven IPs, mit einer Datenbank von rund 40 Millionen IPs mit schlechtem Ruf.

Teilt täglich Bedrohungsinformationen von bestehenden Kunden aus dem Bereich Telekommunikation, Konzernen und mittelständischen Unternehmen.

Bedrohungsinformationen in Echtzeit

Unser Dienst stellt sicher, dass Ihr System immer auf dem aktuellen Stand mit den letzten entdeckten Bedrohungen in unserem Ökosystem ist:

- E-Mail-Fingerprint mit enger und exakter Übereinstimmung mit einer globalen Datenbank von Spam, Phishing und Malware E-Mails.

- E-Mail Absender-Reputation und plötzliche Reputations-Änderungen.

- Reputationsanfragen und Sendezahlen, die auf Spam-Wellen und aktive Spam-Bots hinweisen.

- Bekannte Infektionen durch Botnet-Familien, insbesondere mit Malware, von der bekannt ist, dass sie E-Mail-Angriffsvektoren nutzt.

- Soziale Hinweise im Dark-Social-Web auf verlorene Anmeldedaten.

- Auswertung von DKIM und SPF für gefälschte Konten.

E-Mail Kontrolle

Die Kontrolle ausgeschlossener Daten ist ebenso wichtig wie die Kontrolle des E-Mail-Flusses und der Benutzerintegrität.

- Datenleck Inspektionen für ausgehende E-Mails.

- Kontingentverwaltung pro Bereich.

- HTML-Digests für Freigabe, Tags und schnelles Whitelisting.

- Virtuelle Aliase und E-Mail-Routing pro Benutzer.

- Benutzeroberfläche auf HTTPS und mit Authentifizierungsrichtlinien.

- Vertraulichkeitsfunktion, um zu verhindern, dass E-Mails von Führungskräften ohne ausdrückliche Genehmigung zwischen Mitarbeitern weitergeleitet werden.

- Vollständige Protokollierung des Systems

- E-Mail-Haftungsausschluss

- Helpdesk-Konten mit Einschränkungen über spezielle E-Mail-Konten

Volle Integration mit jedem E-Mail-System

Einschließlich konvergenten Cloud-Lösungen wie Microsoft Office 365 und G Suite.

Cloud-E-Mail-Sicherheitsdienst in der Praxis

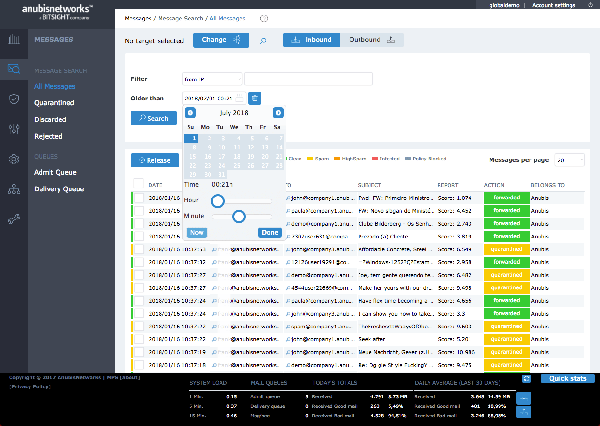

Makellose Analyse aller E-Mails

Analyse der Absender-Reputation, E-Mail-Anhänge, E-Mail-Signaturen und Internetadressen in E-Mails.

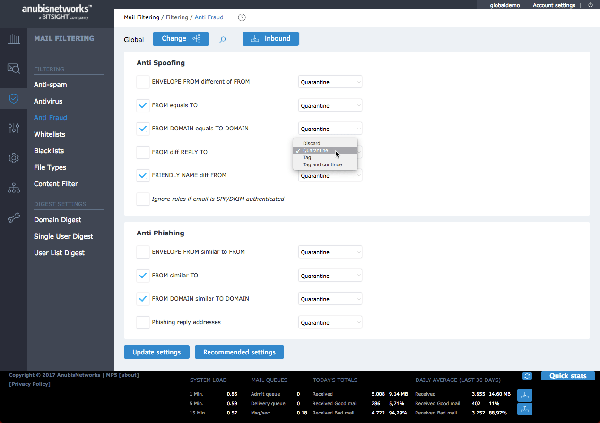

Flexible Konfiguration und Quarantäne

Die Quarantäne kann von der IT-Abteilung und/oder den Endbenutzern in einer zentralen Konsole, mit der Option einer Web-Endbenutzer-Schnittstelle und/oder einer E-Mal-Schnittstelle, verwaltet werden (über regelmäßige Digests):

- Stündlicher personalisierter E-Mail-Digest für Quarantänefreigabe und/oder Zugriff über grafische Konsole für Endbenutzer.

- Täglicher Bericht an die Benutzer über E-Mails in der Quarantäne.

- Der IT-Administrator kann:

- Zusätzliche White- und Blacklisten zu den bestehenden konfigurieren.

- Benutzern verschiedene Rollen zuweisen mit der Möglichkeit, ihre eigene Quarantäne-E-Mails freizugeben oder nicht.

Konfigurieren Sie den Dienst selbst, oder bitten Sie einen unserer Techniker, es für Sie zu übernehmen.

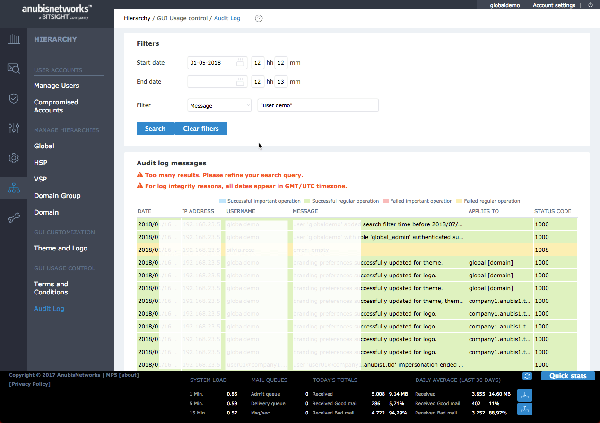

Mehrmandantenfähigkeit

Einzigartiges Mehrmandanten-System zur Erleichterung der Sicherheit und Umsetzung der Plattform.

- Ein einzigartiges System, das mehrere Hierarchieebenen für die delegierte Administration ermöglicht, mit Weitergabe von Einstellungen, Vererbung und Protokollierung von Änderungen.

- Verschiedene Arten von Administrations-, Support-, und Betriebskonten.

- Diese virtuelle Hierarchie ist “maßgeschneidert” für Telekommunikation, Dienstleister und Wiederverkäufer, die dieselbe Cloud-Umgebung (personalisiert) nutzen können, für die Aufnahme eines eigenen Betriebszweigs von gemeinsamen Endbenutzer Organisationen.

Überprüfung von E-Mails Fingerprints, Domain-Reputation und neuer Malware-Stämme

- E-Mail-Fingerprints mit engen und exakten Übereinstimmungen mit einer globalen Datenbank von Spam-, Phishing- und Malware-E-Mails.

- Reputation von der Absender-IP und plötzliche Reputationsänderungen, sowie die erfassten Reputationsanfragen, können auf Spam-Wellen hinweisen.

- Bekannte Infektionen durch Botnet-Familien, insbesondere mit Malware, von der bekannt ist, dass sie E-Mail-Angriffsvektoren nutzt.

Analytik

Seien Sie Herr über Ihre nächste Aktion:

- Live-Dashboard zur Klassifizierung für eingehende und ausgehende Daten, Filteraktionen und anderen Leistungskennzahlen (KPI)

- Warteschlangenverwaltung, Durchsatz und Ablehnungsumfang

- Historische Statistiken

- Geplante Systemberichte

- Hardware und Software Überwachung

- Dienst Überwachung

- Verfolgung abgelehnter Nachrichten

- Integration mit Systemen von Drittanbietern über Syslog

- Lernmechanismen zur Selbstoptimierung des Systems

- Tiefgreifende Informationen zu jeder Nachricht mit Sichtbarkeit für alle Bereiche und Endbenutzer

- Geschäftsbezogene Informationen und vollständige Systemüberwachung

Ausfallsicherheit

Integriert sich nahtlos in Ihre Sicherheits- und Netzwerkinfrastruktur.

- Die Verwendung von Web-Diensten macht es extrem einfach, mit bestehenden E-Mail-Plattformen, Web-Mail und Portalen zu arbeiten.

- Die Architektur, die ursprünglich für die Skalierbarkeit in der Cloud entwickelt wurde, verfügt über einige der fortschrittlichsten Techniken, um den Einsatz in komplexen Umgebungen zu gewährleisten. Dazu gehören die vollständige Replikation der NoSQL-Datenbank, die Integration mit Lastverteilung und die Integration mit anderen Geschäftsmodulen, wie DLP und Archivierung.

- Integrierte und nahtlose Benutzererfahrung: Es ist nicht notwendig über verschiedene Anwendungen zu gehen, um die E-Mail-Sicherheitseinstellungen zu verwalten.

- Kann in die IT-Infrastruktur z.B. eines Telekommunikationsanbieters integriert werden (z.B. Abrechnungs-, Auftragsverwaltungs-, Middleware- und Provisionierungssysteme), um eine vollständige Prozessoptimierung zu erreichen.

Deutsch

Deutsch English

English